设备太分散?如何一站式管理边缘 OS、K8s 和应用?

据 Gartner 预测,到 2025 年,50% 以上由企业管理的数据都将在数据中心和云之外创建和处理。Linux Foundation 研究发现,到2025 年,边缘计算的规模将比云大 4 倍,其生成的数据量将占全球所有数据的 75%。随着以 K8s 为代表的云原生技术的成熟,越来越多的用户期望将 K8s 的能力运用到边缘计算场景中。

在边缘侧运行 K8s 面临诸多挑战

然而,在边缘侧运行 K8s 集群也面临诸多挑战。数据中心具备稳定的运行环境、高带宽的网络、高配置的服务器等成熟的 K8s 运行条件,且有大量企业级厂商提供相关的解决方案。与数据中心不同,通常情况下,边缘侧的运行环境比较恶劣,网络难以保障、硬件配置低,在这样严苛的条件下运行 K8s 将面临极大的挑战:

边缘场景的硬件设备难以支撑 K8s 运行

-

硬件配置低:边缘侧设备的 cpu、内存等计算资源配置通常较低,为个位数级别,主要用于应用自身,难以分配更多资源供诸如 K8s 的中间层平台使用。

-

网络不稳定:运行环境恶劣,与中心之间的网络随时可能中断,无法提供稳定可靠的网络,难以保证 K8s 自身的稳定运行。

-

非生产就绪:虽然社区有轻量化的 K8s,但多为单节点架构,并非是为了运行多节点的生产级环境而设计的,难以提供生产级的高可用服务。

-

增加技术竖井:如果云端采用 K8s,边缘场景使用其他技术栈,云边环境的不一致将导致无法使用相同技术栈进行管理,增加技术竖井。

边缘场景下 K8s 难以管理维护

-

设备分散:边缘场景的一大特点是设备分散在各个区域,难以通过统一的界面对其上的 K8s 服务和业务应用进行集中式管理。而且在海量的边缘设备中部署、更新编排引擎和业务应用也是一大难题。

-

K8s 架构复杂:原生 K8s 包含多个核心的组件服务,高可用架构更为复杂,在边缘侧直接部署原生 K8s 时,其复杂性会分散到各个设备上。

-

难以统一管理:一般应用层、容器层、操作系统层由不同的厂商提供,需要分层管理维护,缺乏统一的生命周期管理手段。

边缘场景下 K8s 难以满足安全需求

-

安全性:边缘设备缺乏专业的安全防护组件,存在被入侵、攻击的风险。

-

合规性:在边缘设备上处理数据涉及到企业的生产和经营活动,难以符合所在行业内的特定准则。

边缘侧 K8s 集群应具备的能力

能够在边缘场景中平稳运行 K8s

-

轻量化:保证 K8s 功能完整的前提下,简化原生 K8s 的核心组件服务,降低架构复杂性,减少用户所需管理的进程和服务数量。降低 K8s 资源消耗,可在低配置设备上运行,预留足够资源运行业务应用。

-

可用性:按需支持多节点组成高可用集群,核心组件也为高可用架构,降低因软硬件故障导致减员带来的影响。集群节点故障或停机维护时,其他节点仍可对外提供服务。

-

自治性:边缘 K8s 集群应具备完整的自治性,不依赖云端管控即可自行正常运行;在单节点故障时,仍可正常运行,且可对故障节点上的应用进行故障转移和恢复。

实现对边缘场景中 K8s 的统一管理

-

全面覆盖:通过云端管控平台使用统一的标准,管理所有边缘设备的主要层级,包括操作系统层、容器编排层、业务应用层。

-

云边协同管理:支持通过云端管控平台对分散的所有边缘设备进行统一管理,包括安装 K8s、部署应用、更新/回退、备份恢复等。

-

批量化管理:支持针对所有边缘 K8s 集群的批量化运维管理操作,包括操作系统、容器编排、业务应用的 OTA 更新,减少人工干预和重复性工作。

解决边缘场景中的安全问题

全面安全防护:应用层、容器层、操作系统层具备完善的安全防护能力,可阻止异常访问、入侵、攻击;可监测平台的实时安全状态、漏洞等;可阻止敏感数据的传输和泄漏。

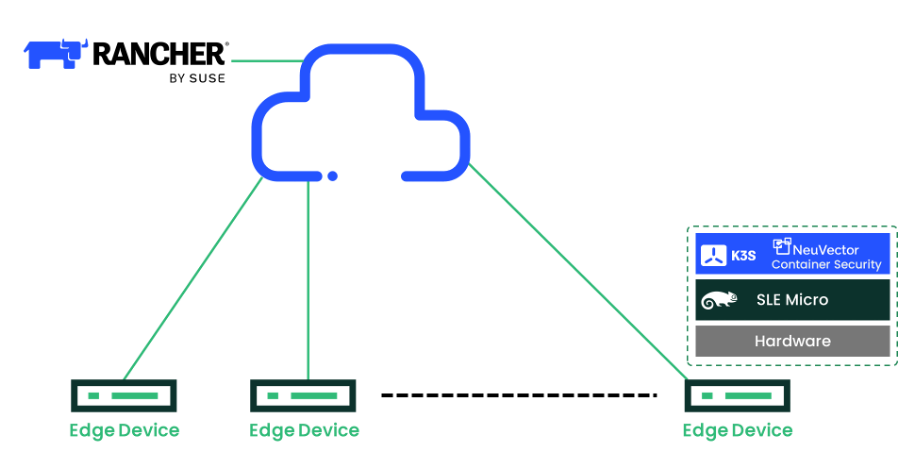

SUSE 的应对之道

SUSE 利用轻量化的 K8s 产品——K3s,并与其他产品组合,推出了 SUSE Edge 2.0 云原生边缘管理解决方案,为从应用程序到K3s 再到操作系统的整个堆栈进行了安全策略的无缝集成。无论是通用的边缘场景,还是电信、汽车、卫星等需要额外功能的各类边缘场景,SUSE 都能基于不同用例提供完全契合客户需求的边缘解决方案,真正实现了“在任意位置运行 Kubernetes”的愿景。

SUSE Edge 2.0 解决方案的核心功能及组件包括:

-

K3s:经过 CNCF 一致性认证的轻量化 K8s 发行版,具备完善的 K8s 能力,支持企业级的高可用架构,及完全的边缘自治能力,同时可与 Rancher 结合实现云边协同,非常适合资源有限的边缘设备。

-

SLE Micro:专为容器化和虚拟化工作负载打造的轻量级不可变操作系统,rootfs 不可变,减少了攻击面,增加了可靠性;通过了诸如 FIPS 140-3 安全认证和通用标准评估。

-

NeuVector:按需集成,对操作系统、K3s、业务容器进行全生命周期的安全防护。

-

Rancher:云端管控平台,可统一管理 K3s 和底层操作系统。利用 Elemental 工具无缝部署底层操作系统。利用 Fleet 帮助用户部署和管理大规模的 K3s 集群和应用。集成其他生态组件,简化运维管理。

SUSE Edge 2.0 解决方案的边缘堆栈示例

典型应用

工业领域

中国某钢铁集团在智慧矿山项目中采用了 Rancher Prime+K3s 解决方案,构建了一套云边协同系统,实现了数据协同、应用协同和 AI 协同。在边缘侧K3s集群中即可实现数据的采集接入、流计算处理和工艺参数 AI 优化,并将优化指令下发到现场端设备。在云端,Rancher Prime 可实现边缘集群管理、应用下发、AI 模型下发。该方案保证了云边技术栈的一致性,降低了运维管理难度,提升了生产效率。

汽车行业

知名自动驾驶公司采用了 Rancher Prime+K3s 解决方案,构建了自动化驾驶模型。客户在每部自动化的车辆当中部署 K3s 集群,在这些集群之上又承载各种各样的智能车载软件,从而管理控制各类设备。

当车辆在马路上行驶时,车辆可以通过K3s搜集路况、乘客、汽车等信息,上传到平台车载软件进行分析处理,并对自动化驾驶进行相关的控制,包括车速、安全行驶等等。在完成自动化驾驶测试后,车辆回到车库,将之前采集的数据上传到云端,再次进行大数据处理和分析。

客户通过 Rancher Prime+K3s 建立了云边协同关系,通过轻量化、容器化的应用以及容器化的部署管理方式,能够快速应对系统和应用的快速变化和部署更新,极大降低了运维负担。

来源:业界供稿

好文章,需要你的鼓励

Spotify推出AI播放列表功能让用户掌控推荐算法

Spotify在新西兰测试推出AI提示播放列表功能,用户可通过文字描述需求让AI根据指令和听歌历史生成个性化播放列表。该功能允许用户设置定期刷新,相当于创建可控制算法的每周发现播放列表。这是Spotify赋予用户更多控制权努力的一部分,此前其AI DJ功能也增加了语音提示选项,反映了各平台让用户更好控制算法推荐的趋势。

字节跳动发布GAR:让AI能像人类一样精准理解图像任何区域的突破性技术

字节跳动等机构联合发布GAR技术,让AI能同时理解图像的全局和局部信息,实现对多个区域间复杂关系的准确分析。该技术通过RoI对齐特征重放方法,在保持全局视野的同时提取精确细节,在多项测试中表现出色,甚至在某些指标上超越了体积更大的模型,为AI视觉理解能力带来重要突破。

Adobe押注生成式AI获得回报,年度营收创历史新高

Adobe报告2025年创纪录营收237.7亿美元,同比增长11%,主要归功于AI技术。尽管股价今年下跌超37%,但公司年利润实现增长。CEO表示Adobe在全球AI生态系统中重要性日益凸显,AI相关年度经常性收入已占总业务三分之一以上。公司计划2026年ARR增长10.2%,并与AWS、微软、谷歌等建立AI生态合作伙伴关系。

Inclusion AI推出万亿参数思维模型Ring-1T:首个开源的超大规模推理引擎如何重塑AI思考边界

Inclusion AI团队推出首个开源万亿参数思维模型Ring-1T,通过IcePop、C3PO++和ASystem三项核心技术突破,解决了超大规模强化学习训练的稳定性和效率难题。该模型在AIME-2025获得93.4分,IMO-2025达到银牌水平,CodeForces获得2088分,展现出卓越的数学推理和编程能力,为AI推理能力发展树立了新的里程碑。

Spotify推出AI播放列表功能让用户掌控推荐算法

Adobe押注生成式AI获得回报,年度营收创历史新高

OpenAI与迪士尼达成十亿美元合作协议,米老鼠和漫威角色进入Sora

甲骨文150亿美元数据中心投资导致股价下跌

Spoor鸟类监测AI软件需求飞速增长

制药行业AI数据质量危机:垃圾进垃圾出的隐患

Harness获得2.4亿美元融资,估值达55亿美元,专注自动化AI编码后的开发流程

英伟达CEO黄仁勋独家专访:万亿美元押注AI工厂将成为新时代计算机

Port获得1亿美元融资,将开发者门户转型为智能体AI中心

Google将Gemini智能助手引入iPhone和iPad版Chrome浏览器

高通如何依靠AI驱动汽车业务突破并实现营收多元化

谷歌开发实验性新浏览器Disco和GenTabs智能网页应用技术

SUSE发布SUSE Edge Suite 与Edge 3.2 ,助力零售企业实现无缝化运营

SUSE发布2025年技术趋势预测

SUSE推出一站式可观测性平台SUSE Cloud Observability 助力Rancher社区用户告别多工具监控

SUSE发布云安全行业趋势报告 中国市场释放积极信号

SUSE中国3.0:借天时地利人和,驱动数字创新

云边融合 AI无界 SUSECON中国2024数字创新峰会隆重召开

SUSE Linux:以开创性力量推动制造业智能升级

SUSE 与您相约 KubeCon China 2023,共探云原生未来发展

SUSECON深圳2023创新峰会议程上新,数字创新之旅即刻启程

SUSECON 深圳 2023 创新峰会开启报名!