瑞星监测到利用微软最新高危漏洞的恶意代码

近日,瑞星威胁情报平台监测到一个新型微软支持诊断工具远程代码执行漏洞(CVE-2022-30190,又名"Follina"),目前在开源代码平台上已经存在该漏洞的概念验证代码,同时捕获到相关漏洞的在野利用样本。

瑞星安全专家介绍,该样本为Microsoft Word文档,当用户手动执行后,会下载Qakbot木马程序,从而被盗取隐私信息。目前,瑞星ESM防病毒终端安全防护系统可拦截相关漏洞利用行为,广大用户可安装使用,避免该类威胁。

图:瑞星ESM防病毒终端安全防护系统可拦截相关漏洞利用行为

漏洞概况:

5月30日,微软发布了CVE-2022-30190这一漏洞,并介绍该漏洞存在于 Microsoft Support Diagnostic Tool(即微软支持诊断工具,以下简称 MSDT),攻击者可以利用该漏洞调用MSDT工具应用程序运行任意PowerShell代码,随后安装程序、查看、更改或删除数据,或者创建帐户。

攻击原理:

瑞星安全专家介绍,当用户打开恶意文档后,攻击者便可利用CVE-2022-30190漏洞与Microsoft Office的远程模板加载功能进行配合,由Office从远程网络服务器获取恶意HTML文件,HTML文件则会唤起MSDT工具应用程序并由其执行恶意PowerShell代码,该恶意代码将会在用户主机上从指定链接中下载Qakbot木马并执行,从而窃取用户隐私信息。

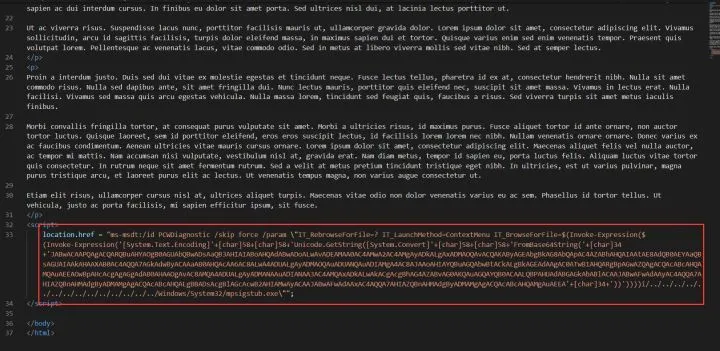

图:病毒样本相关代码

瑞星安全专家介绍,CVE-2022-30190属于高危漏洞,在宏被禁用的情况下仍然可以正常触发,并且当恶意文档为RTF格式时,还可以通过Windows资源管理器中的预览窗格触发此漏洞的调用。

防范建议:

目前,瑞星ESM防病毒终端安全防护系统可拦截相关漏洞利用行为,同时广大用户也可参考微软官方给出的防护建议,直接禁用MSDT URL协议。

具体操作步骤:

1. 以管理员身份运行命令提示符

2. 备份注册表项,执行命令:"reg export HKEY_CLASSES_ROOT\ms-msdt 指定文件名称"

3. 执行命令:"reg delete HKEY_CLASSES_ROOT\ms-msdt /f"

如需将该协议恢复使用,可进行如下操作:

1. 以管理员身份运行命令提示符

2. 执行命令:"reg import 之前备份时指定的文件名称"

参考资料:

来源:业界供稿

好文章,需要你的鼓励

爱立信与Orange携手打造可适应绿色网络

随着5G流量快速增长和新用例不断涌现,网络运营商需要在最小化环境影响的同时管理密集网络使用。Orange法国与爱立信合作开展创新试验,测试FDD大规模MIMO天线集成无线电,优化高流量区域频谱使用。双方还探索Cloud RAN和Open RAN架构,通过虚拟化RAN功能实现灵活的软件中心网络。合作重点关注利用AI驱动的自动化和意图驱动技术提升能源效率,在不影响性能的前提下动态调整网络资源以降低能耗。

谷歌DeepMind等顶级机构联合揭秘:为什么所有AI安全防护都是纸老虎?

谷歌DeepMind等顶级机构联合研究揭示,当前12种主流AI安全防护系统在面对专业自适应攻击时几乎全部失效,成功率超过90%。研究团队通过强化学习、搜索算法和人类红队攻击等多种方法,系统性地突破了包括提示工程、对抗训练、输入过滤和秘密检测在内的各类防护技术,暴露了AI安全评估的根本缺陷。

微软将Windows打造为“智能体操作系统“

微软正在将Windows 11改造为"智能代理操作系统",在任务栏中集成AI代理功能。新功能允许AI代理在后台执行任务,用户可通过任务栏图标查看进度状态。微软还在文件资源管理器中集成Copilot,提供文档摘要、文件问答等功能。此外,Click to Do功能得到改进,可将网页表格转换为Excel文档。这些AI功能采用本地AI和云端AI混合模式,为用户提供更智能的操作体验。

西蒙弗雷泽大学和Adobe研究院联手打造视频制作新神器:让静态图片学会“按剧本演戏“

西蒙弗雷泽大学和Adobe研究院联合开发的MultiCOIN技术,能够将两张静态图片转换为高质量的过渡视频。该技术支持轨迹、深度、文本和区域四种控制方式,可单独或组合使用。采用双分支架构和分阶段训练策略,在运动控制精度上比现有技术提升53%以上,为视频制作提供了前所未有的灵活性和精确度。

爱立信与Orange携手打造可适应绿色网络

微软将Windows打造为"智能体操作系统"

谷歌发布Gemini 3,新增编码应用并创基准测试纪录

Windows正在成为AI智能体的操作系统

macOS Tahoe 26.2支持Mac集群组建AI超级计算机

Lambda获得15亿美元融资建设AI数据中心

Gemini 3接近万能软件节点:AI成为全新用户界面

微软推出数字标牌模式,15秒后自动隐藏蓝屏死机界面

“我们曾是怪咖,我有阅读障碍,不看报表做决策”:5000亿美金市值后,美国AI落地标杆 Palantir CEO 谈20年反共识

圆满收官!2025年第二届中关村具身智能机器人应用大赛落幕,赛事亮点全面回顾

当宕机不可避免,混合云策略战略需具备多云弹性

返璞归真,行稳致远:SOLIDWORKS以AI赋能设计,渠道驱动增长