SUSE:强化零信任、自动化和易用性,筑牢云原生安全防线

刚刚过去的五月,全球知名的电动车及能源公司发生了大规模的数据泄露,再次给安全行业敲响了警钟。数字化时代,云原生技术在发挥数字业务快速交付与迭代优势的同时,带来了新的安全风险和挑战。

对此,企业应该如何应对?近日,SUSE 安全产品战略副总裁黄飞进行了深度分享。

黄飞,SUSE 安全产品战略副总裁

新技术带来新风险

虚拟机、容器、服务网格、多集群间通信、多云和混合云、Serverless 等新技术不断涌现,对安全边界提出了越来越多的要求。

2014 年流行起来的容器技术算是跨时代的变革,它与 Kubernetes 等技术共同助力企业实现了应用程序部署等诸多方面的自动化,但同时也带来了新的安全挑战。黄飞认为挑战主要包括四个方面:首先容器更新迭代非常快,传统的保护方式已经不适用于容器环境;第二是软件生产的流程自动化,容器开发阶段每天可达上千次的软件发布依赖整套 CI/CD 自动化流程控制;三是越来越多的企业开始在跨云多云环境部署容器;四是容器将单一的应用变成了成百上千的微服务,导致服务内部通信爆发式的增长。

Kubernetes 采用虚拟化技术,数据、网络、计算等层面的全部虚拟化对于应用程序开发者来讲非常实用。然而,这却让运维安全人员无法了解容器的运行状况,即虚拟化技术本身对安全管控形成了一定的屏障,这无疑升级了安全挑战。

使用“零信任”升级传统安全

2021 年底,“核弹级”的 Log4j 漏洞爆发,大量企业被波及。黄飞将 Log4j 比喻为洋葱芯中的 bug,因为它被层层包裹、嵌入在其他软件包中,很难被常见的扫描方法识别到。他认为对付此类漏洞,首先要从源头进行有效的扫描和控制 CVE 安全漏洞;而对于无法下线进行修复的应用程序,零信任安全则是最有效的保护方法。

像 Log4j 这样的高危漏洞随着开源软件的广泛使用而与日俱增,但传统安全工具在云环境很难提供全面的保护。此外,随着公有云的快速发展,业界对安全界限的认识也出现了分歧。“很多客户认为公有云的安全应该完全交给供公有云厂商,但事实并非如此。”黄飞强调,应用程序级别的安全必须由各个企业用户自己负责。这意味着,面对越来越多未知的安全风险,企业的安全防护要从被动式的安全逐渐过渡到主动式安全。

主动安全是一个新的概念,无论处于云原生化的哪一个阶段,企业都可以采取较为主动的零信任安全功能来提高效率。“零信任安全并不需要推翻一切从零开始,企业可以循序渐进地进行部署。”黄飞认为,传统安全能够堵住已知的安全漏洞,而零信任安全能够防范未知的安全风险,传统安全与零信任安全的叠加使用可以帮助企业实现多层防护。

同时,考虑到大部分企业已经在传统安全上投入了大量资源和金钱,根据企业的实际情况选择最有效的方面开始针对性部署零信任安全也是最经济的方式。

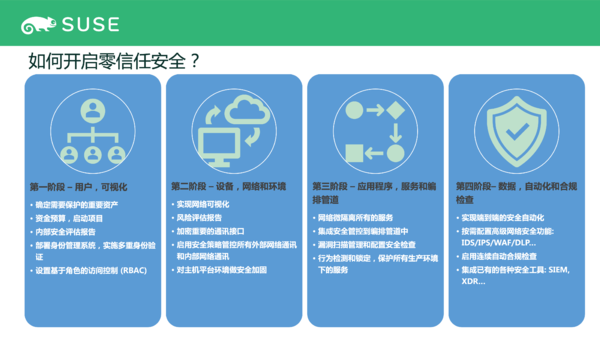

黄飞把整个云原生零信任安全的实施划分成四个阶段:用户和可视化;设备、网络和环境;应用程序、服务和编排管理;数据、自动化和合规检查。企业无需推翻所有的安全投资和配置,可以从某一个单点开始介入和部署,逐步深化。

NeuVector 在创立之初就专注于容器安全,能够提供端到端的安全服务以及从 DevOps 流水线漏洞保护到生产中的自动化安全和合规性,可以作为零信任安全模型的重要部分,实现对容器环境的实时安全保护和威胁检测。

开源为云原生安全带来更多可能

2022 年 1 月,在被 SUSE 收购 3 个月后,NeuVector 宣布开源,成为业界首个端到端的开源容器安全平台。“这是推动容器安全发展的重要里程碑。”作为 NeuVector 的联合创始人兼创始 CEO 的黄飞评价道。

NeuVector 本身拥有十几项技术专利,包括深层数据包检查和行为学习,可识别适当的容器行为,并且仅允许在容器环境中经过批准的白名单进行网络链接、进程访问和文件存取。NeuVector 在运行时提供完整的攻击检测和预防,主动保护生产环境;作为容器部署,具有高度扩展能力。NeuVector 开源之后,所有加入开源专利联盟的企业都可以开诚布公地合作,共享专利与技术,这对整个软件平台产业的发展至关重要。

NeuVector:Kubernetes 安全与合规一体化平台

黄飞表示加入 SUSE 后学到的最重要的东西是开放性。NeuVector 虽然是 SUSE 的安全产品,但其开源容器镜像可以安装在任何流行的 Kubernetes 集群上,可以支持包括红帽 OpenShift、VMWare Tanzu 等在内的众多企业级容器管理平台,以及 Google GKE、Amazon EKS、Microsoft Azure AKS 等 K8s 发行版。秉承开放战略,NeuVector 将始终致力于成为所有云原生环境的优秀安全解决方案。

打造全栈云原生平台能力,全方位守护云安全

“SUSE 的愿景不仅仅是打通 Linux 操作系统,而是提供从操作系统到容器管理平台再到云安全方案的一整套解决方案,这也是业界发展的一个趋势。”黄飞介绍,随着 Rancher 和 NeuVector 的加入,SUSE 快速增长,现在逐渐拥有了几乎是全栈的云原生平台能力。

目前,SUSE 是唯一一家通过最高级别加密认证 FIPS 的 Linux 平台,新一代 SUSE Linux 操作系统开始集成机密计算技术,各个产品都在持续开发各种各样的安全功能。

黄飞介绍,企业级的操作系统管理平台 SUSE Manager 能统一管控安全扫描以及补丁功能;SUSE 为 CNCF 贡献的重要安全工具 Kubewarden,能够帮助 Kubernetes 集中管理安全策略;企业容器管理平台 Rancher Prime 提供集群的全生命周期管理,不仅可以跨云统一创建集群,还可以统一管理、升级和配置集群。此外,Rancher Prime 与零信任容器安全平台 NeuVector 的集成,让 Rancher Prime 能够满足整个应用生命周期中的主要安全场景的需求。

面对云原生的快速发展与广泛应用,SUSE 也在持续投资和发展安全生产线,来帮助企业应对云原生安全挑战。黄飞透露,SUSE 安全产品未来会侧重于四个方面:一是会持续引领新一代的零信任安全技术;二是将安全自动化技术合理地嵌入到更多的平台和流程中;三是致力于为客户降低云原生安全管理的复杂性;最后,SUSE 也会持续拓展安全边界,根据客户的需求去支持更多、更大规模的超级分布式计算系统环境和场景。

关于SUSE

SUSE 是全球范围内创新且可靠的企业级开源解决方案领导者,财富 500 强中有 60% 以上的企业依靠 SUSE 为其关键任务的工作负载赋能。SUSE 专注于企业级 Linux、企业容器管理和边缘解决方案,通过与合作伙伴和社区合作,帮助客户随时随地在任意场景进行创新——无论是在数据中心、云端还是边缘环境。

SUSE 让“开源”重新“开放”,使客户能够灵活地应对当今的创新挑战,并能够自由地在未来发展其 IT 战略和解决方案。SUSE 在全球拥有2000 余名员工,2021 年在法兰克福证券交易所的监管市场(Prime Standard)上市。

来源:业界供稿

好文章,需要你的鼓励

人工智能落地“最后一公里”,戴尔工作站助力AI应用提速

英特尔携手戴尔以及零克云,通过打造“工作站-AI PC-云端”的协同生态,大幅缩短AI部署流程,助力企业快速实现从想法验证到规模化落地。

意大利ISTI研究院推出Patch-ioner:一个神奇的零样本图像描述框架,让电脑像人一样描述任何图像区域

意大利ISTI研究院推出Patch-ioner零样本图像描述框架,突破传统局限实现任意区域精确描述。系统将图像拆分为小块,通过智能组合生成从单块到整图的统一描述,无需区域标注数据。创新引入轨迹描述任务,用户可用鼠标画线获得对应区域描述。在四大评测任务中全面超越现有方法,为人机交互开辟新模式。

阿联酋MBZUAI发布PAN世界模型,AI仿真技术迎来突破

阿联酋阿布扎比人工智能大学发布全新PAN世界模型,超越传统大语言模型局限。该模型具备通用性、交互性和长期一致性,能深度理解几何和物理规律,通过"物理推理"学习真实世界材料行为。PAN采用生成潜在预测架构,可模拟数千个因果一致步骤,支持分支操作模拟多种可能未来。预计12月初公开发布,有望为机器人、自动驾驶等领域提供低成本合成数据生成。

MIT团队重磅发现:不配对的多模态数据也能让AI变得更聪明

MIT研究团队发现,AI系统无需严格配对的多模态数据也能显著提升性能。他们开发的UML框架通过参数共享让AI从图像、文本、音频等不同类型数据中学习,即使这些数据间没有直接对应关系。实验显示这种方法在图像分类、音频识别等任务上都超越了单模态系统,并能自发发展出跨模态理解能力,为未来AI应用开辟了新路径。

人工智能落地“最后一公里”,戴尔工作站助力AI应用提速

《2025 中国企业级 AI 实践调研分析年度报告》:深度剖析与价值洞察

Gartner:在中国构建AI软件工程技能的三大举措

阿联酋MBZUAI发布PAN世界模型,AI仿真技术迎来突破

Nvidia和Google支持的AI代码编辑器Cursor获23亿美元融资

Anthropic披露首例Claude模型参与的AI网络间谍活动

Cadence首款系统芯粒架构成功流片,助力物理AI发展加速

百度发布定制AI加速器响应国产芯片需求

VasEdge试用火热招募,降本增效机遇来袭

Infinidat InfiniBox G4系列升级重塑高端企业存储格局

Avalonia为微软MAUI跨平台应用方案带来Linux和浏览器支持

谷歌DeepMind发布SIMA 2智能体:游戏世界中学习迈向AGI之路

SUSE发布SUSE Edge Suite 与Edge 3.2 ,助力零售企业实现无缝化运营

SUSE发布2025年技术趋势预测

SUSE推出一站式可观测性平台SUSE Cloud Observability 助力Rancher社区用户告别多工具监控

SUSE发布云安全行业趋势报告 中国市场释放积极信号

SUSE中国3.0:借天时地利人和,驱动数字创新

云边融合 AI无界 SUSECON中国2024数字创新峰会隆重召开

SUSE Linux:以开创性力量推动制造业智能升级

SUSE 与您相约 KubeCon China 2023,共探云原生未来发展

SUSECON深圳2023创新峰会议程上新,数字创新之旅即刻启程

SUSECON 深圳 2023 创新峰会开启报名!